문제를 보면 해당 USB로 옮겼을 것으로 의심되는 파일을 찾아보자 하면서 파일을 입수한 경로를 찾아보면 찾기 편할 수도 라는 힌트를 주었다.

어느 곳에서 파일을 받은 뒤에 USB로 옮겼을 것으로 추측해보면 인터넷이나 메일로 파일을 받은 것을 생각해볼 수 있을 것 같다.

FTK imager로 파일을 받을 만한 경로를 생각해보면

이렇게 chrome으로 다운로드 기록이 남을 수 있다.

History 파일을 추출해서 DB Browser for SQLite로 열어보면

이렇게 다운로드 받은 기록이 뜨게 되는데 , 그 중에서도 Confidential_Doc 파일이 눈에 띈다.

이 파일을 한번 찾아보자

하지만 이미 삭제한 파일이기 때문에 FTK imager 안에서는 찾을 수 없었다.

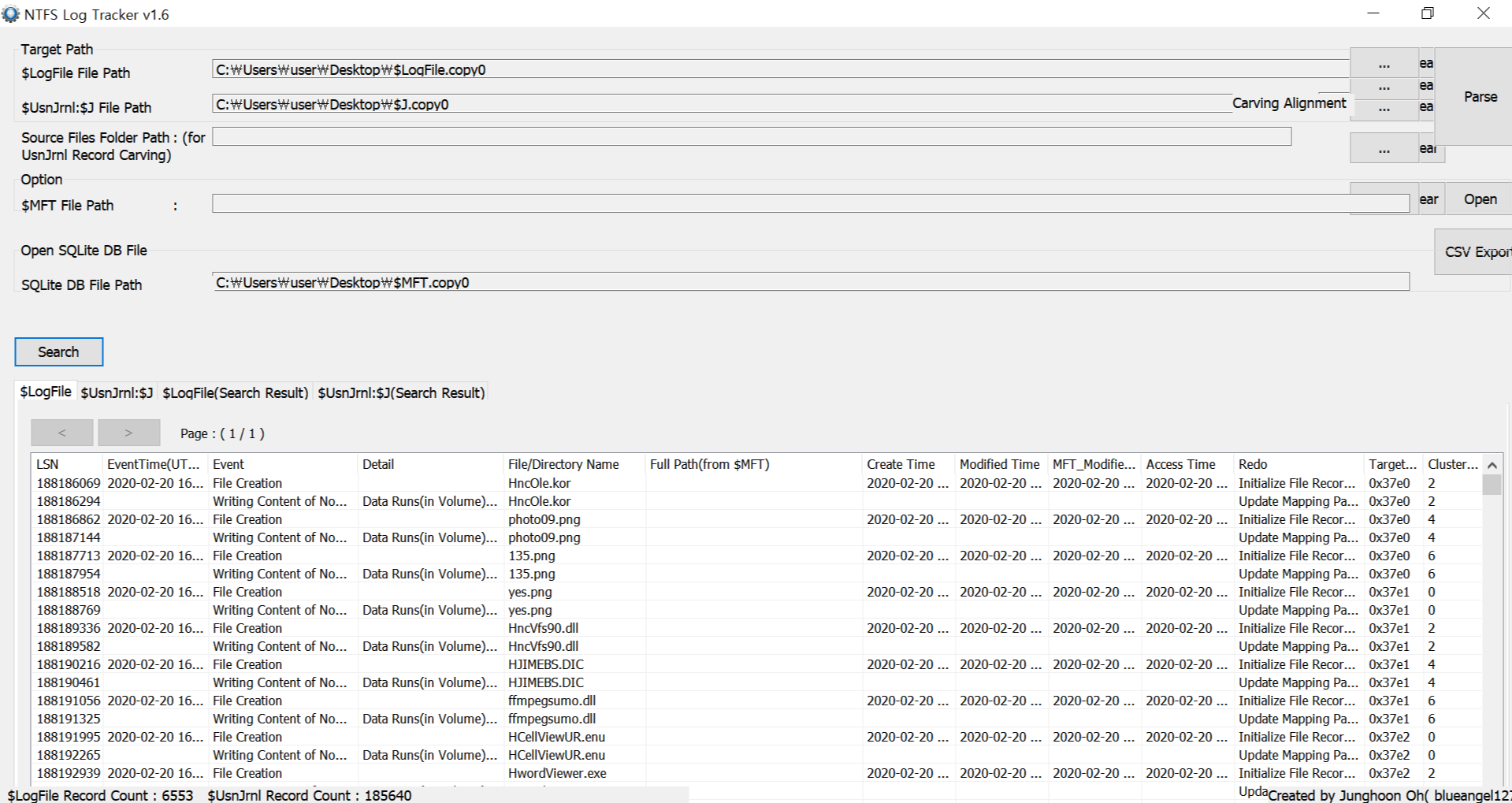

그래서 파일 시스템 로그를 분석하기 위해 NTFS Log Tracker이라는 툴을 사용하였다.

사용하기 전에 필요한 사전작업이 있는데, $MFT, $Logfile, $J 파일들을 추출해주어야 한다.

그 파일들의 위치를 찾아보자

우선 $MTF, $Logfile은 같은 곳에 위치했다.

그리고 $J 파일은

Extend - $UsnJrnl에 존재한다.

세 파일들 모두 추출해서 NTFS Log Tracker에 넣어주면

이렇게 $Logfile과 $J 파일을 자세하게 볼 수 있다.

아까 의심되었던 파일을 찾아보자

Search 기능이 있어 파일 명을 검색하면 된다.

LogFile과 UsnJrnl에서 모두 찾고 싶어 두 곳에 검색할 파일 명을 넣어주면,

이렇게 파일을 잘 찾아준다.

검색결과를 보니까

이 파일 명이 오래전에 변경된 것 같다.

이때의 시각을 기준으로 전체 UsnJrnl에서 찾아보면

변경 후 파일 명도 얻을 수 있다.

성공!

'Forensics > Wargame' 카테고리의 다른 글

| one_data_one_zip (0) | 2020.11.24 |

|---|---|

| [N0Named wargame] [B] 유출된 자료 거래 사건[4] (0) | 2020.11.17 |

| [N0Named wargame] [B] 유출된 자료 거래 사건[3] (0) | 2020.11.17 |

| [N0Named wargame] infect (0) | 2020.11.17 |

| [N0Named wargame] [A] 수상한 메일 (0) | 2020.11.17 |

댓글