728x90

메모리 문제이므로 volatility를 사용했다.

먼저 imageinfo로 운영체제 버전을 알아낸다.(Win7SP1x86)

psscan은 메모리 덤프 당시의 프로세스 상태를 은닉 프로세스까지 모두 찾아 출력해줄 수 있다.

굉장히 많은 프로세스들이 나오는데, 그 중에서도 OUTLOOK.EXE가 눈에 띈다.

문제에서 전자메일 주소를 물어봤으므로 outlook이 의심스럽다.

OUTLOOK.EXE의 PID가 3196인 것을 확인했으니 해당 부분을 덤프뜨자

그럼 이렇게 같은 디렉토리 내에 덤프파일이 생성된다.

이제 덤프파일을 txt 파일로 확인해보자.

그러면 txt 파일이 생성된다.

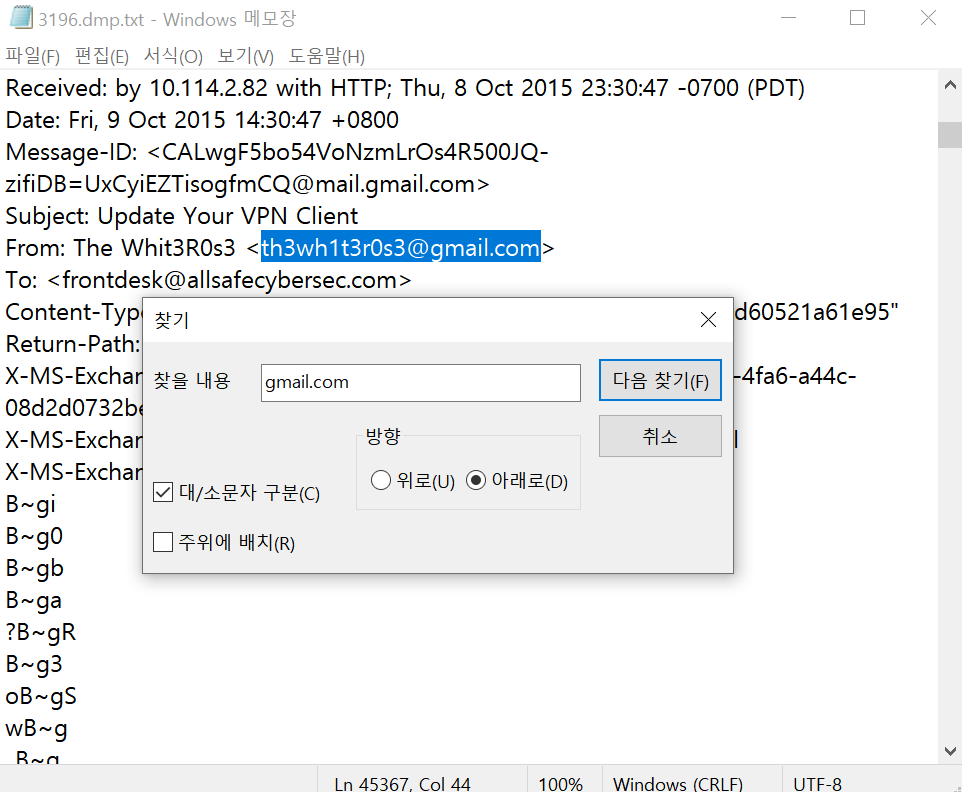

txt파일의 내용이 굉장히 많아서 찾기 기능으로 이메일 주소를 찾아보았다.

처음엔 .com으로 찾아봤더니 내용이 너무 많아 outlook에서 실행했으니까 gmail.com으로 검색했더니 금방 이메일을 확인할 수 있었다.

성공!

728x90

'Forensics > Wargame' 카테고리의 다른 글

| [XCZ.kr] prob.24 Memoryyyyy Dumpppppp (0) | 2021.05.04 |

|---|---|

| [ctf-d] GrrCON 2015 #2 (0) | 2021.05.04 |

| [ctf-d] 조개를 찾아 열고, 진주를 찾으십시오. (0) | 2021.05.04 |

| [HackCTF] Terrorist (0) | 2021.04.29 |

| [HackCTF] Question? (0) | 2021.04.28 |

댓글