도메인 컨트롤러가 침해당했고, Security 이벤트 로그를 통해 정보를 확인하라고 한다.

이벤트 로그는 더블클릭하면 이벤트 뷰어로 열리게 된다.

1번부터 순서대로 살펴보자.

가장 먼저 사용된 일반 사용자 계정의 이름을 구하라고 한다.

이벤트 로그에서 기록된 로그들은 각각 이벤트 ID를 할당받기 때문에 일반 사용자 계정 생성의 이벤트 ID를 찾아보자.

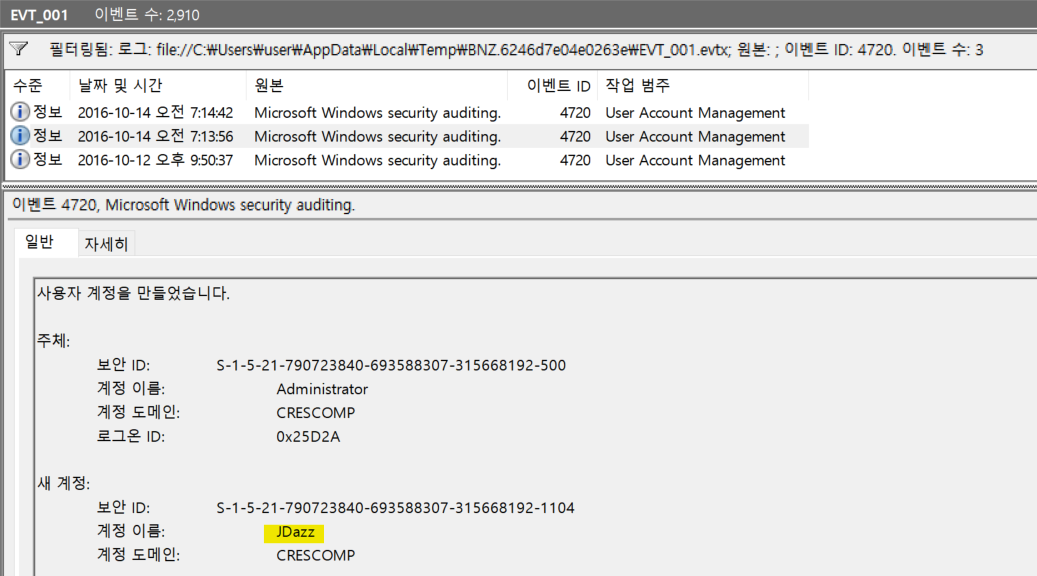

ID가 4720임을 확인할 수 있다.

ID를 아니까 현재 로그 필터링을 통해 필터링을 해보자

가장 먼저 생성된 것을 확인하면 되므로 두번째 이벤트 로그의 계정 이름을 확인해준다.

그럼 1번의 답은 JDazz인 것을 확인할 수 있다.

2번은 해당 일반 사용자 계정의 생성 시점을 구하라고 한다.

포맷은 YYYY-MM-DD hh:mm:ss (UTC+9 24hour)와 같다.

사용자 계정 생성 이벤트 로그 ID가 4720이므로 시간도 위 캡쳐에 나온 시간이 답인 것 같다,

2016-10-14 07:13:56이다.

3번은 해당 일반 사용자 계정이 SID History Injection 공격을 성공한 시점

포맷은 YYYY-MM-DD hh:mm:ss (UTC+9 24hour)와 같다.

SID History Injection 공격에 대한 이벤트 로그 ID가 있는지 확인해야겠다.

SID 관련해서 ID를 4765, 4675등을 찾아봤는데 해당되는 이벤트로그 ID가 아닌 것 같다.

(필터링 결과 나오지 않음)

그래서 일단 SID History Injection 공격이 무엇인지 한번 찾아봐야겠다고 생각했다.

SID는 보안 식별자로 사용자 또는 그룹 계정을 식별하는 고유한 값이라고 한다.

모든 사용자 계정에는 SID가 있고 이는 리소스에 연결할 때 계정과 보안 주체 및 액세스 권한을 추적하는데 사용된다.

SID history를 사용하면 다른 계정에 대한 액세스를 다른 계정으로 복제할 수 있다.

그러니까 SID History Injection 공격은 SID(보안 식별자)를 임의로 바꾸는 공격으로 사용자 계정을 변경했다는 event id를 필터링하여 변경된 특성에 SID 기록이 변경되어 있는 부분을 찾으면 SID 기록이 변경된 계정을 찾을 수 있다.

사용자 계정을 변경한 event id는 4738이다.

전과 같은 방법으로 필터링 해보았다.

생각보다 이벤트가 많이 나왔다.

하나 하나 내용을 살펴보면

이렇게 SID 기록 부분이 있는 것을 확인할 수 있었다.

필터링 된 18개의 이벤트를 살펴본 결과 그 중 하나만 SID 기록에 무엇이 남아있다.

얘가 3번의 답임을 알 수 있다.

그래서 포맷에 맞게 답을 적어보자면 2016-10-14 22:00:04 이다.

그래서 최종 flag는 JDazz_2016-10-14 07:13:56_2016-10-14 22:00:04 이다.

'Forensics > Wargame' 카테고리의 다른 글

| [crescendo] Event Log Problem 03 (0) | 2022.04.03 |

|---|---|

| [crescendo] Event Log Problem 02 (0) | 2022.04.01 |

| [crescendo] LNK Problem 01 (0) | 2022.03.26 |

| [ctf-d] woodstock-1 (0) | 2022.03.15 |

| [ctf-d] 파일에서 플래그를 찾아라 (0) | 2022.03.11 |

댓글