Wizard Spider🕸️

러시아 APT 그룹으로 트릭봇을 북미, 호주 및 유럽 전역의 은행 사이트를 대상으로 개발 및 처음 사용했다. 이외 다양한 도구를 보유하고 있으며 대기업부터 병원까지 다양한 조직을 상대로 랜섬웨어 캠페인을 벌이고 있음.

FBI에 따르면 2019~2020, 1년도 안되는 기간 동안 랜섬웨어 공격에서 6,100만 달러를 갈취했다고 한다. 다단계 접근 방식을 사용하며 피해자의 네트워크를 암호화하기 전에 민감한 데이터를 빼내 피해자에게 돈을 요구하는 방식을 사용 (나름 최근 그룹)

관련 그룹 : UNC1878, TEMP.MixMaster, Grim Spider

*관련 그룹) 참조가 중복되고, 위협 인텔리전스 보고에서 동일하거나 유사한 그룹을 참조할 수 있는 이름

요약

22년 1월 말 네이버 계정 탈취 사건 발견

Prevailion의 PACT(Adversarial Counterintelligence Team)에서 네이버 자격 증명 수집에만 초점을 맞춘 악의적인 활동의 양이 검증된 인프라가 wizard spider와 역사적으로 연관되어 있음을 확인

그리고 이 분석을 통해 새로운 최상위 계층의 사이버 범죄자를 위한 서비스로서의 인프라를 추측하는 추가적인 증거 발견

⇒ 만일 이 서비스가 존재한다면 wizard spider과도 관련 있을지도?

1. 서론 및 맥락

21년 9월 RiskIQ와 MS에서 공동으로 원격 코드 실행을 허용하는 취약점인 CVE-2021-40444을 악용한 악의적인 활동 클러스터에 대한 기술 보고서를 게시했는데, 보고서에 다르면 이 악의적인 활동은 21년 2월에 시작된 것으로 알려짐.

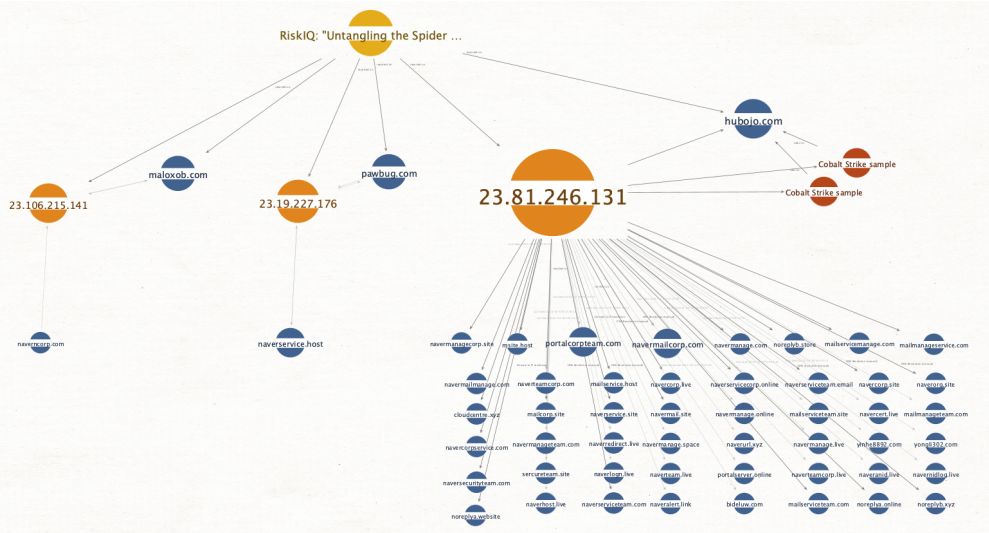

RiskIQ와 MS는 CVE-2021-40444을 악용한 악의적인 활동에서의 네트워크 인프라와 Wizard Spider와 관련된 네트워크 인프라가 C2로 사용하는 비공개 IP 주소 형태의 인프라 쪽이 상당히 겹치는 것을 확인함.

Ryuk나 Conti 랜섬웨어를 배포하기 전에 침입 후 도구로 사용했던 Cobalt Strike용 노드, TLS 인증서를 생성하는 데 사용되는 도메인을 구매할 때 제공되는 도메인 등록자 정보(특히 등록자 이메일 주 소)를 통해 추가 중복이 발견

⇒ 따라서 피해자와 공격자 간의 Cobalt Strike C2 트래픽에 대한 TLS 암호화 활성화 부분의 중복 확인

근데 이 중복만으론 wizard spider와 확실한 관련이라고 말할 수는 없음

⇒ 동일한 네트워크 인프라를 사용하는 여러 행위자 일 가능성도 ..

ex. 여러 운영자가 알려진 손상된 호스트, "사이버 범죄자를 위한 서비스로서의 명령 및 제어 인프라의 형태" 또는 단일 위협 행위자가 소유하지 않은 다른 공유 리소스를 이용함으로써 발생할 수 있음

그리고 동시에 트윗으로 관심 도메인 식별

⇒ 네이버에 유효한 로그인 자격 증명을 수집하도록 설계된 표적 피싱 인프라 네트워크를 체계적으로 조명하기 시작 (한국의 google ..~)

2. 조사

네이버 파싱 활동

542개의 고유한 도메인이 악성 클러스터 일부로 식별

532개는 현재 진행 중인 네이버 로그인을 대상으로 하는 피싱 캠페인의 일부로 확인됨

식별한 가장 오래된 도메인은 21년 8월 / 가장 최근 도메인은 22년 2월

나머지는 출처를 알 수 없거나 이전에 보고된 악성 인프라의 일부이거나 …

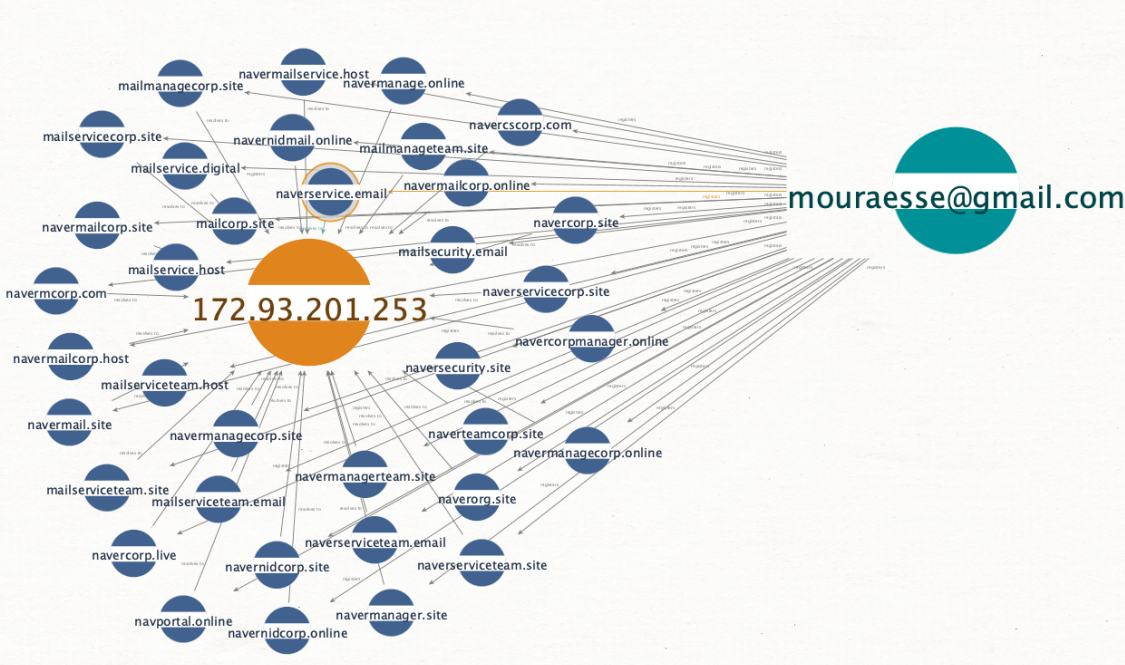

mouraesse@gmail.com에서 등록한 수많은 도메인이 172.93.201.253으로 확인됨

- 식별된 첫 번째 중요 노드 - IP 172.93.201.253

- 공동 등록자(mouraesse@gmail.com)가 있는 다수의 네이버 테마 피싱 페이지가 위 ip로 식별

172.93.201.253 (호스팅 되는 네이버 테마 도메인) ⇒ 000webhostapp.com (스푸핑된 Naver 로그인 페이지로 HTTP/302 리디렉션)

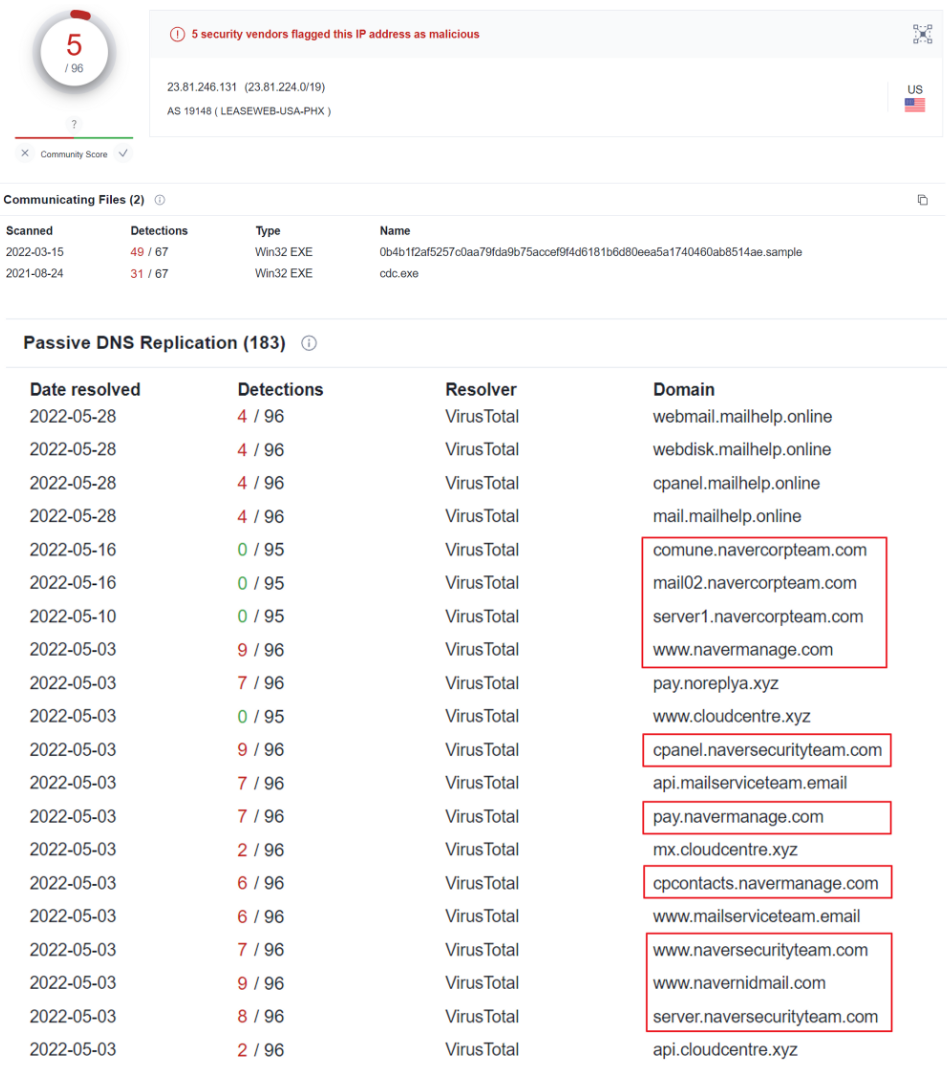

mouraesse@gmail.com으로 등록된 도메인이 다른 IP 주소 23.81.246.131로 확인됨

- 중요 노드 - IP 23.81.246.131

⇒ Naver 자격 증명 피싱 활동과 의심되는 WIZARD SPIDER 인프라 간의 초기 링크를 형성

추가 내용)

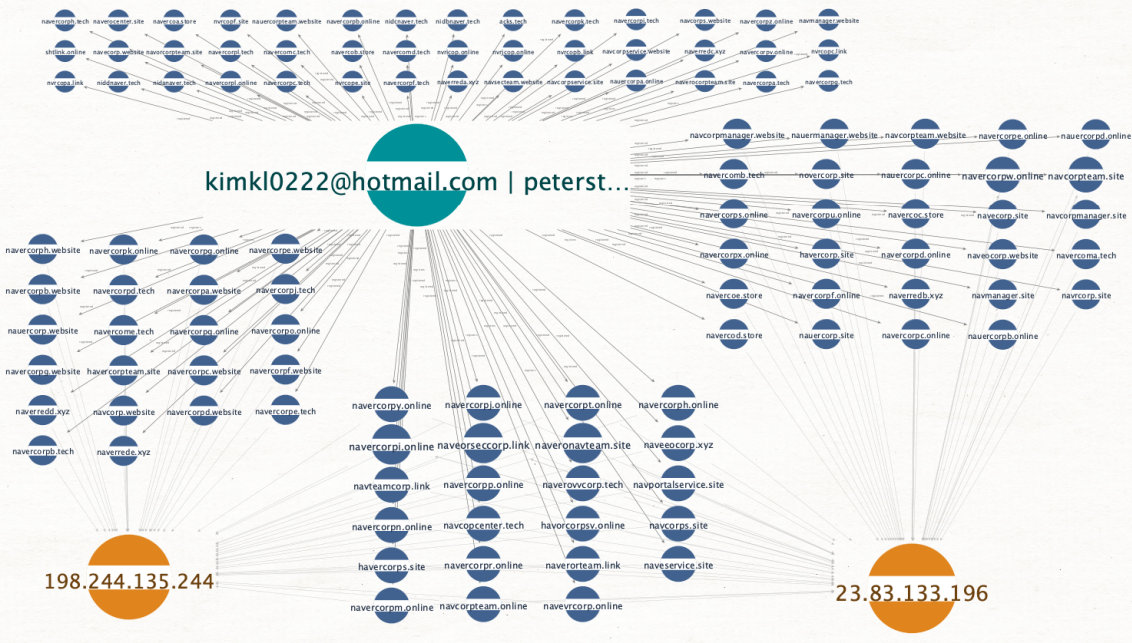

공동 등록자로 추정 : peterstewart0326@gmail.com, kimkl0222@hotmail.com + mouraesse@gmail.com

- 네이버 테마 피싱 도메인 100개 이상 등록

같은 행위자가 공동으로 사용한 것으로 추정 : tree99111@hotmail.com, jhonsteven0001@hotmail.com

- 69개 도메인 등록 → 일부는 이전 중요한 노드로 확인(23.81.246.131)

중요 노드 IP

23.81.246.131

- mouraesse@gmail.com 으로 등록된 도메인이 다른 IP 주소 23.81.246.131로 확인됨

⇒ Naver 자격 증명 피싱 활동과 의심되는 WIZARD SPIDER 인프라 간의 초기 링크를 형성

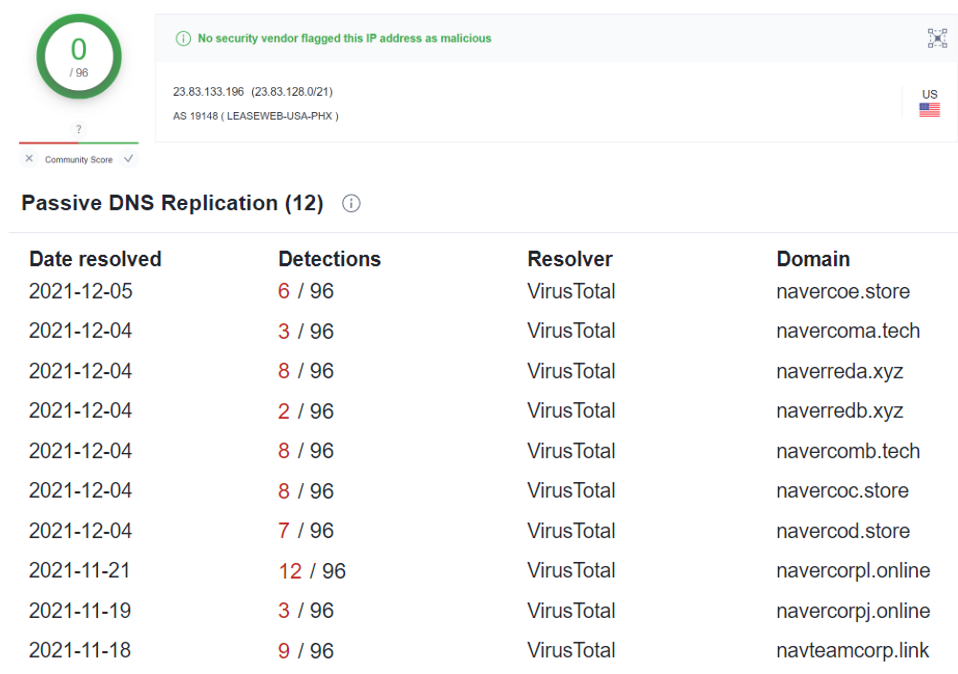

23.83.133.196

- kimkl0222@hotmail.com / peterstewart0326@gmail.com에 의해 등록된 많은 도메인에 연결됨

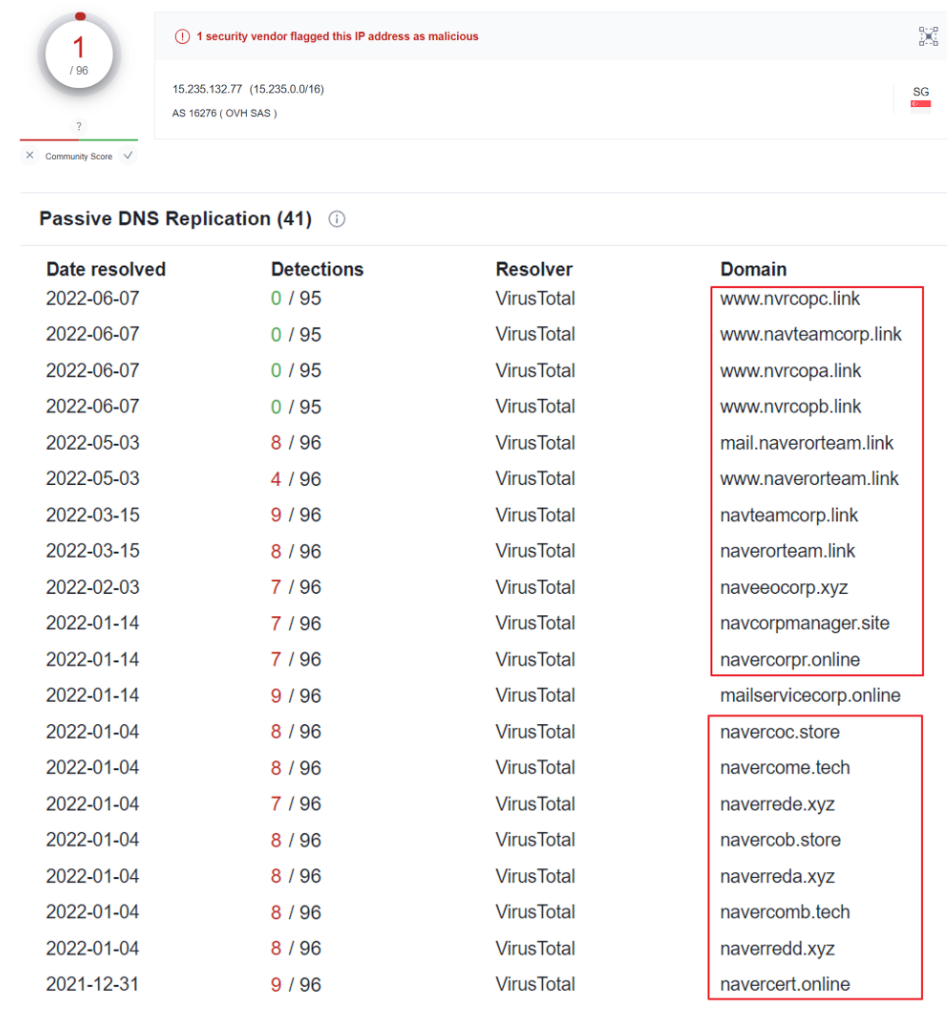

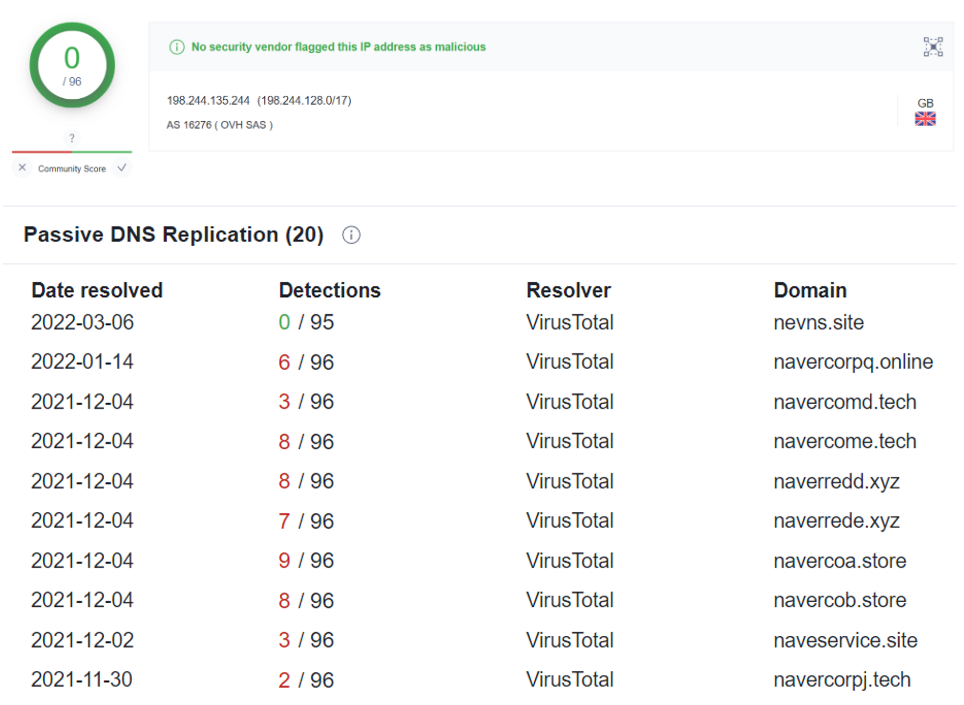

198.244.135.244

- 15.235.132.77와 함께 표시

- HTTP/302 리디렉션을 제공하는 것으로 확인됨 ⇒ 네이버 피싱 페이지로 연결

- kimkl0222@hotmail.com / peterstewart0326@gmail.com에 의해 등록된 많은 도메인에 연결됨

15.235.132.77

- 198.244.135.244와 함께 표시

- kimkl0222@hotmail.com / peterstewart0326@gmail.com에 의해 등록된 많은 도메인에 연결됨

- 추가로 gameproducters@outlook.com 식별

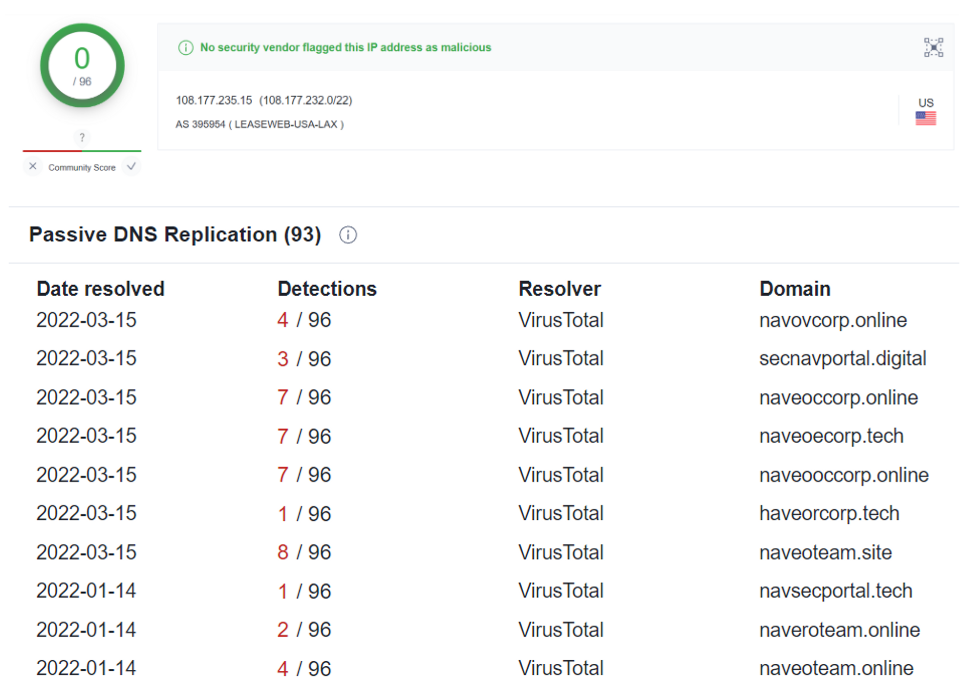

108.177.235.15

- kimkl0222@hotmail.com / peterstewart0326@gmail.com에 의해 등록된 많은 도메인에 연결됨

+)

- 중요 노드 IP 주소는 상용 공유 웹 호스팅으로 보이지 않음

- 모두 공개 스캔 데이터에서 사용할 수 있는 정보가 거의 없음 - 모두 자체 발급된 TLS 인증서를 실행하는 WIndows 시스템

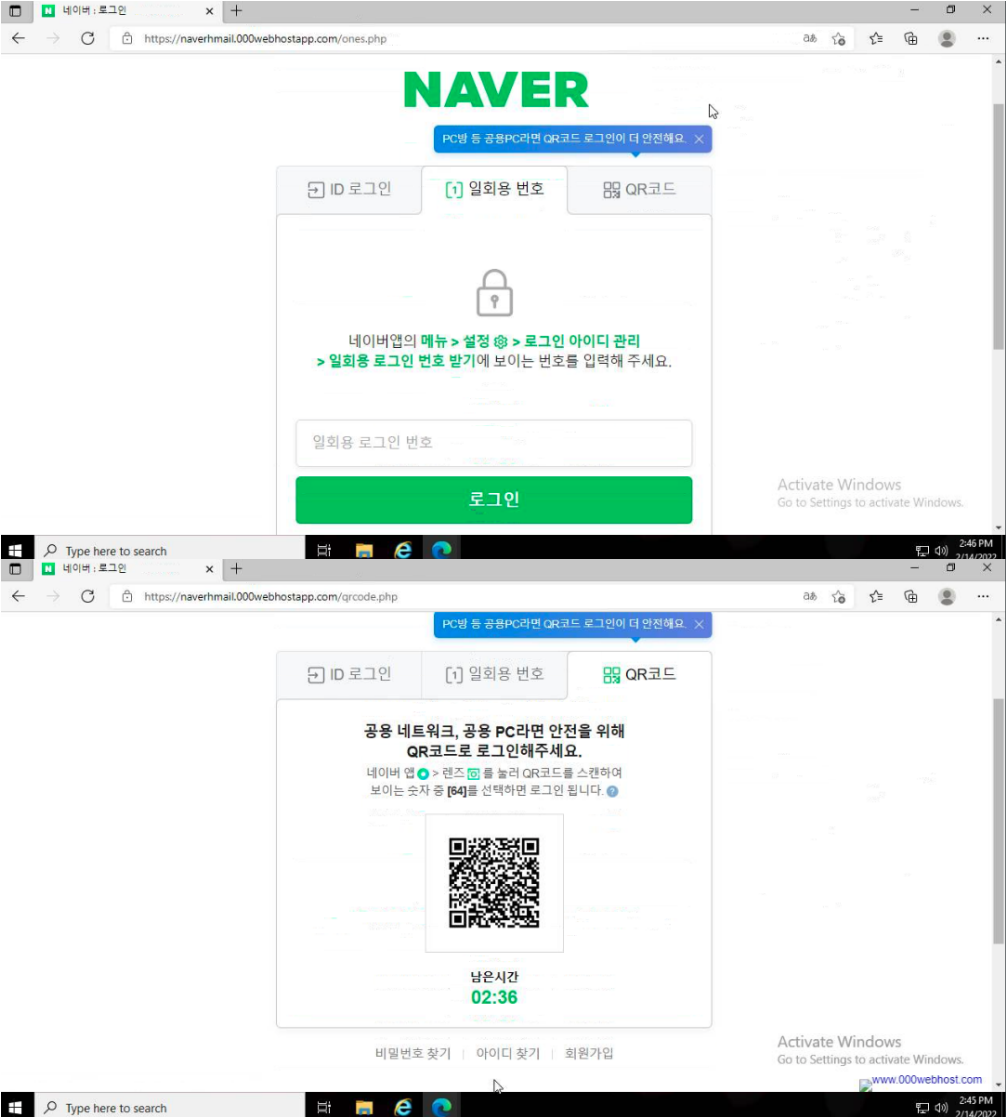

과정

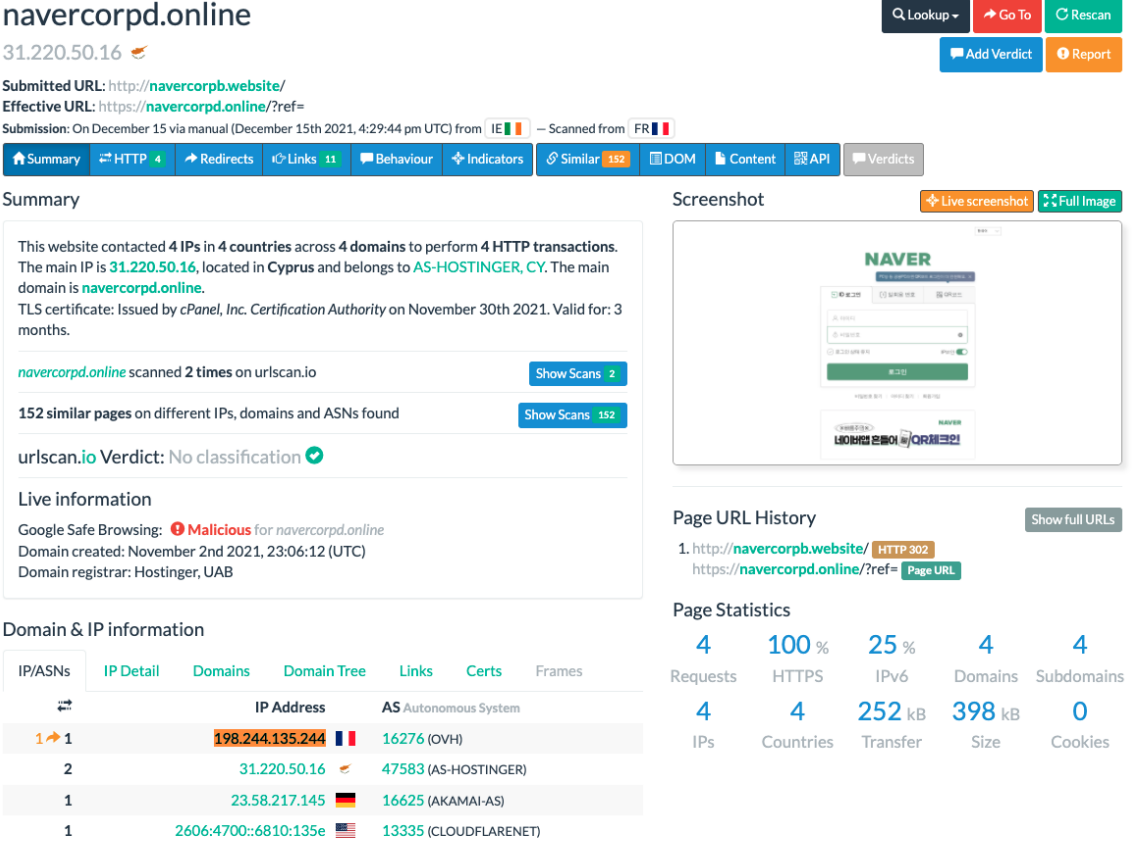

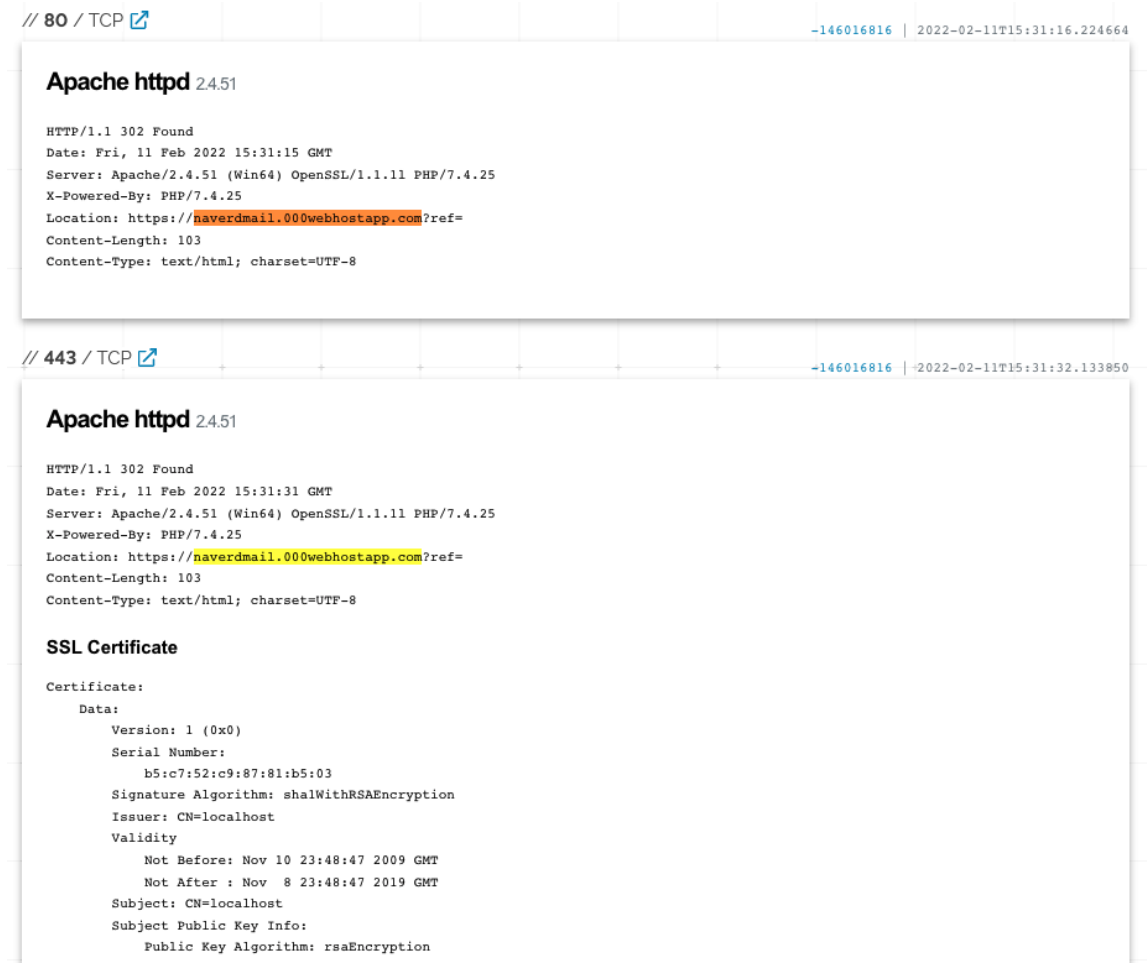

👉 스푸핑된 Naver 로그인 페이지로 HTTP/302 리디렉션 → 000webhostapp.com ( 23.81.246.131) ⇒ 네이버 테마 피싱 도메인으로

순서

- 피해자는 500개 이상의 네이버 테마 도메인 이름 중 하나를 클릭

- 이들 중 임의의 수에 대한 DNS A 레코드는 23.81.246과 유사한 방식으로 웹 서버가 구성된 IP 주소로 설정

- 23.81.246.131은 "000webhostapp[.]com"의 하위 도메인으로 설정

- (일반 포괄적인 HTTP 302 리디렉션 사용) “000webhostapp[.]com”. 중요한 노드 IP 주소 23.81.246.131(만료되고 자체 서명된 TLS 인증서와 함께)에 대한 예가 아래에 나타납니다.

- 피해자의 브라우저는 피해자를 "000webhostapp[.]com" 도메인으로 리디렉션 - 네이버 로그인 페이지 복제.

👆중요한 IP 23.81.246.131에서 식별된 000webhostapp.com으로 HTTP/302 리디렉션

4. 피해자는 피싱 로그인 페이지에 자격 증명을 입력⇒ 캡처되어 손상

피싱페이지

기본 ID 로그인 제외 일회용 번호나 QR 코드도 제공

VirusTotal

23.81.246.131

15.235.132.77

23.83.133.196

198.244.135.244

108.177.235.15

추가

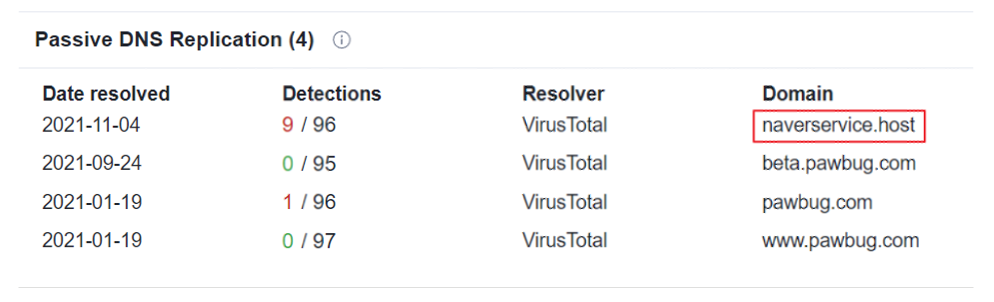

23.19.227.176

- 이전에 naverservice.host와 연결되어 있었음

→ 근데 그 앞서 말한 RiskIQ & MS 보고서에도 존재

(CVE-2021-40444를 악용하는 공격자가 사용하는 것과 동일한 Cobalt Strike C2 인프라의 일부)

이전 보고서와 이번 공격 간의 연관성

공유 리소스일 수 있는 IP 2개가 추가로 중복으로 식별됨

- 184.168.221.39

- mailhelp.online을 jumpbill.com 및 raills.com (Cobalt Strike C2로 보고됨)와 연계

- 195.186.208.193

- 네이버 피싱 활동에서 확인된 도메인 중 최소 2개 이상 연결

이렇게 추가 IP 발견을 통해 다른 추가적인 리소스가 더 있을 가능성 있음

3. 결론

- 네이버 피싱 클러스터 내에서 식별된 대부분의 도메인은 개인 정보 보호 없이 등록

- 보통 이렇지 않은데 특이한 점

- RiskIQ & MS의 보고서를 통해 중복된 점을 확인

- cebuwu.com , lertwo.com 도메인 발견

- 공격자가 사용할 가능성이 있는 도메인 생성 알고리즘(DGA)과 일치

- cebuwu.com

- 합법적인 인증기관(Sectigo) 사용

- 23.106.215.141을 통해 식별

- 다른 cobalt strike C2를 연결

- 네이버 활동(navrcorp.site, navercorps.online, navertechp.online)도 연결

- cebuwu.com , lertwo.com 도메인 발견

- 172.93.201.253의 조사로 disneycareers.net 도메인을 발견

- 네이버 말고 다른 사이트까지의 연관성?

원본

'Others' 카테고리의 다른 글

| Wizard Spider (0) | 2022.11.15 |

|---|---|

| 살면서 만나온 일 잘하는 사람들 특징 : 단순하고 명확하게 합니다. (0) | 2022.06.20 |

| 삶에서 좋은 선택을 하면서 내가 좋은 삶을 살 수 있게 하는 것들 : 안목을 기르는 것에 대해 (0) | 2022.06.16 |

| 스항 기기 조사 (0) | 2022.05.24 |

| [Typora] 사용법 (0) | 2022.04.10 |

댓글