21번은 저 사진만 떡하니 있었다.

사진을 보니 저 사진 속 모니터 안에 key가 써있는 것 같은데 일부러 자로 가려놓은 것 같았다.

그래서 일단 사진을 다운로드 받았다.

다운로드 받아도 그대로였는데 이미지 속성에 들어가 자세히 살펴보기로 했다.

근데 속성을 봐도 잘 모르겠어서 노트북에 있던 다른 이미지 파일의 속성과 비교해보기로 했다.

일단 속성으로부터 jpg파일이라는 것은 알 수 있었다.

왼쪽은 문제 이미지이고 오른쪽은 그냥 내가 노트북에서 화면을 캡쳐했던 이미지이다.

오른쪽은 png파일이지만 크기를 보니까 왼쪽 이미지의 크기가 확연히 큰 것을 알 수 있었다.

뭔가 여러 가지의 파일이 한 파일에 숨겨진 것처럼 파일이 너무 커서 winhex 도구를 통해 내부를 들여다보기로 했다.

winhex은 숨기고 있거나 보이지 않도록 설정한 정보를 볼 수 있도록 하는 편집기로 이미지 내부의 구조를 볼 수 있는 프로그램이다.

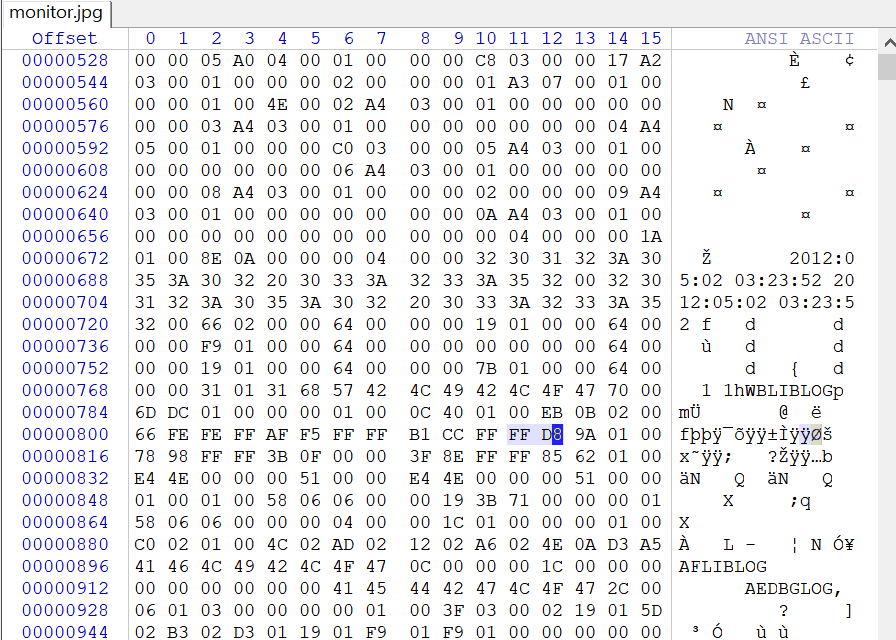

프로그램을 다운받고 파일에서 문제의 이미지를 열어보았더니 굉장히 많은 정보가 들어있다는 것을 알 수 있었다.

(스크롤의 크기가 작은 것을 보면 느낄 수 있다.)

끊임없이 숫자와 알파벳들이 적혀있는데 16진수 같았다. 무슨 뜻인지 알 수 없어 이에 대해 찾아보았다.

jpg구조에 대해 살펴보았는데, jpg는 FFD8로 시작한다고 한다.

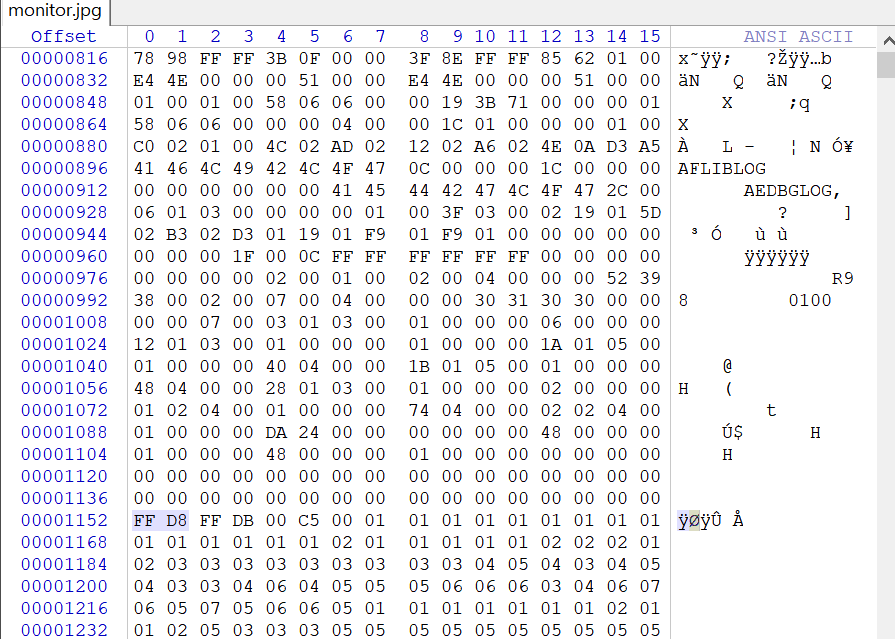

그래서 파일 안에서 FFD8을 찾아보니 꽤 많이 나왔다.

(정보가 너무 길어 다 찾아보지는 못했다.)

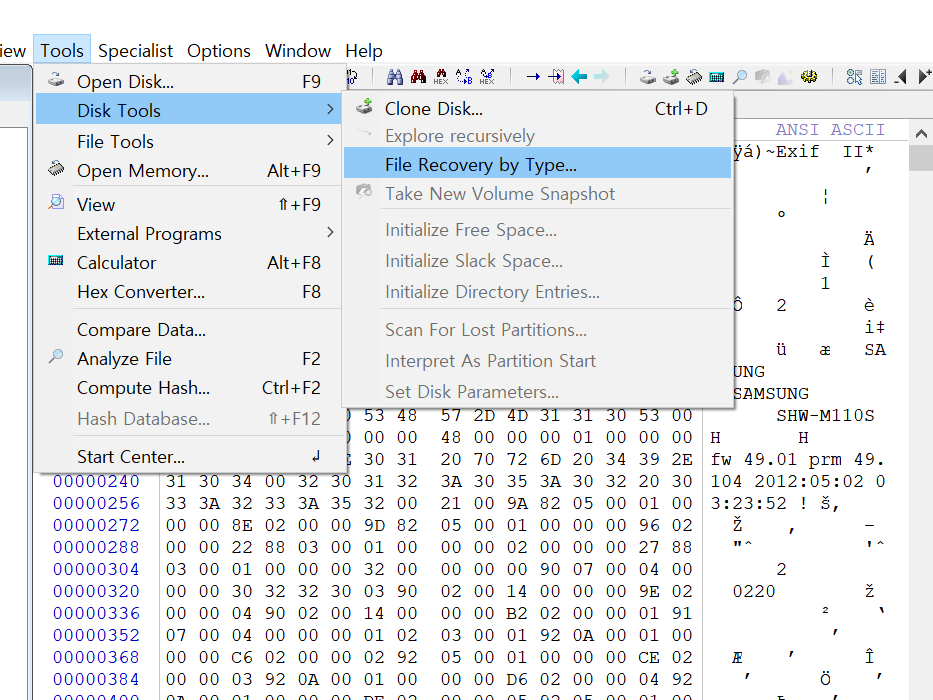

winhex는 파일을 추출할 수 있기 때문에 그 기능을 사용하기로 했다.

Tools-Disk Tools-File Recovery by Type...을 누르면 아래와 같은 창이 뜨는데

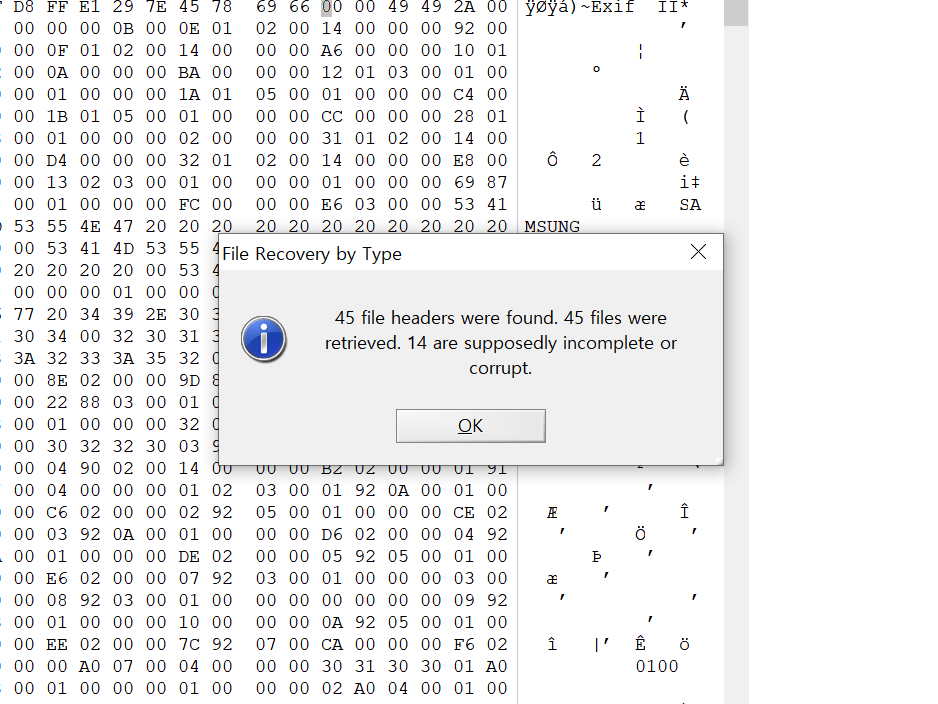

이미지만 필요하니 Pictures만 체크해주고 옆에 선택하는 것에서 Complete byte-level search를 선택한 후 ok를 누르면 알아서 카빙을 해준다.

잘 추출이 된 것 같다. 파일을 열어보면

47개 항목이나 생긴 것을 볼 수 있다.

저기 이미지들을 보면 가려진 자의 위치가 다 달라 조합하면 key를 얻을 수 있다.

Key : H4CC3R_IN_TH3_MIDD33_4TT4CK

성공!

참고)

https://d0lk0ng.tistory.com/64

https://nightohl.tistory.com/entry/JPEG-%ED%97%A4%EB%8D%94-%EA%B5%AC%EC%A1%B0

'Forensics > Wargame' 카테고리의 다른 글

| [XCZ.kr] Prob.36 File Deleted (0) | 2020.07.13 |

|---|---|

| [XCZ.kr] Prob.22 Who's Notebook? (0) | 2020.07.05 |

| [XCZ.kr] Prob.27 XCZ Company Hacking Incident (0) | 2020.07.05 |

| suninatas Forensic 15 (0) | 2020.06.10 |

| suninatas Forensic 26 (0) | 2020.06.09 |

댓글