board.zip 파일을 다운로드 받으면

board.pcapng 파일과 오늘 업무 텍스트 파일이 들어있다.

먼저 텍스트 파일을 확인해보면

pcapng파일을 보고 사내 게시판의 불법 게시물 내용과 해당 게시물을 올린 계정의 id/pw를 조사하라고 한다.

근데 pcap 파일은 본 적이 있는데, pcapng파일은 처음 접해보았기 때문에 찾아보았다.

PCAPNG 파일

Pcapng 파일이란? pcapng( PCAP Next Generation ) 파일 형식은 기존의 pcap을 발전시킨 파일 형식이다. 기존 pcap과 비교하여 패킷 캡처를 한 인터페이스 정보, 주석, 이름 확인 정보 등 더 많은 메타데이터�

chp747.tistory.com

pcapng파일은 pcap 파일에서 확장된 파일인데, 이 파일 포맷은 분석도구에서 분석을 하지 못하는 경우가 있어 pcap파일로 변환 후 분석을 해야한다고 한다.

위 블로그를 활용해 변환 사이트에서 pcap파일로 변환시켜주었다.

그리고 와이어샤크로 분석을 하려고 하는데

사내 게시판은 웹일테니까 거기서 글 올린거 같은 걸 확인하려면 http를 보면 될 것 같았다.

그래서 http를 검색하니까

이렇게 프로토콜이 http인 정보만 나열되었다.

글을 올리는 건 POST 일 것 같아서 POST인 부분만 처음부터 하나씩 들어가보았다.

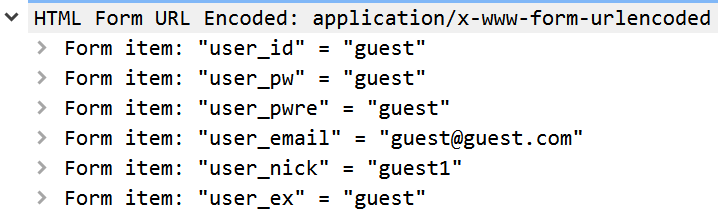

맨 처음엔 id와 pw 모두 guest인 계정을 찾을 수 있었다.

이 계정으로 이 글을 올린 것 같다.

계속 POST 부분만 보면

또 다른 계정을 볼 수 있었다.

id가 hacker이고 pw가 helloworld이다.

그 다음을 보니까 로그인 부분 같은데 pw를 다르게 쳐서 로그인이 되지 않은 것 같다.

그 다음엔 이렇게 로그인이 잘 된 것을 볼 수 있었다.

hacker 계정이 쓴 첫 번째 글을 찾을 수 있었다.

CTF flag를 판매한다는 불법 광고글의 내용이었다.

다음 글도 찾을 수 있었는데 같은 내용의 글임을 확인할 수 있었다.

첫 번째 줄이 hacker의 첫 번째 글을 작성한 것이고 마지막 줄이 두 번째 글을 작성한 것인데

그 사이에 delete 부분을 보아 첫 번째 글을 삭제한 것을 확인할 수 있었다.

'Network > Wargame' 카테고리의 다른 글

| [XCZ.kr] Prob.17 Password Recover... (0) | 2021.01.20 |

|---|---|

| [Network+crypto] tcp.zip (0) | 2020.09.29 |

댓글