이 문제도 board.zip과 같이 pcapng 파일이어서 pcap 변환 사이트를 통해 변환한 후에 분석을 시작하였다.

패킷의 길이가 짧아서 별로 내용이 없었는데 문제 제목이 tcp이기 때문에 이것저것 해보다가

tcp 패킷 위에서 오른쪽 마우스 누르고

Follow -> TCP Stream 해주었다.

그랬더니

힌트처럼 보이는게 나왔다.

pcap 파일에선 이것 외에 얻을 수 있는 것은 없어보였다.

RSA 문제로 n값과 e값, 암호회된 flag값이 주어졌다.

주어진 값을 10진수로 변환해보면

n = 306690912829134319005344686555829317139

e = 65537

암호회된 flag = 36791610765900199461745332937

이렇게 되고

이제 진짜 flag를 찾아야 하는데,

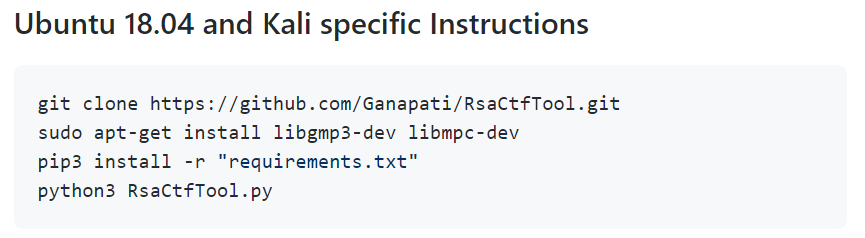

RsaCtfTool을 사용해보려고 한다.

github.com/Ganapati/RsaCtfTool

Ganapati/RsaCtfTool

RSA attack tool (mainly for ctf) - retreive private key from weak public key and/or uncipher data - Ganapati/RsaCtfTool

github.com

이대로 kali에 적어주었는데

pip3가 다운로드 되어있지 않아서

apt-get install python3-pip으로 다운로드 받아 주고 이어서 적어주는데

이렇게 ERROR가 나서 보니까

cd RsaCtfTool로 이동 후 작성해줘야 했다.

다운로드 받은 후에

10진수로 바꿔주었던 n값, e값 그리고 암호화된 flag까지 적어주면 복호화가 되었다.

Unciphered data :

HEX : 0xaef4f1131d583d4d0314498408e7daee

INT (big endian) : 232557481275189167892140181355472870126

INT (little endian) : 317492869623354681213593369321759962286

STR : b'\xae\xf4\xf1\x13\x1dX=M\x03\x14I\x84\x08\xe7\xda\xee'

'Network > Wargame' 카테고리의 다른 글

| [XCZ.kr] Prob.17 Password Recover... (0) | 2021.01.20 |

|---|---|

| [Network]board.zip (0) | 2020.09.29 |

댓글